DNS מאובטח (DoH): רפואה מונעת לפרטיות הדפדפן שלך – המדריך המלא

תקציר מנהלים:

בעידן שבו מתקפות סייבר וניטור ספקי אינטרנט הופכים לסטנדרט, הגלישה המסורתית אינה מספקת עוד הגנה בסיסית. מדריך זה מסביר כיצד פרוטוקול DNS over HTTPS (DoH) משמש כ"חיסון דיגיטלי" נגד מעקב ודיוג (Phishing), ומדגים צעד-אחר-צעד כיצד להפעיל אותו ב-Google Chrome. התוכן מיועד לבעלי עסקים ומשתמשים פרטיים המבקשים לשדרג את ההיגיינה הדיגיטלית שלהם במינימום מאמץ.

מהו DNS ומדוע התצורה המסורתית היא "פצע פתוח"?

כדי להבין את הצורך ב-DNS מאובטח, יש להבין תחילה את האבחנה: האינטרנט אינו מבין מילים, אלא מספרים.

מערכת ה-DNS (Domain Name System) משמשת כ"ספר הטלפונים" של האינטרנט. כשאתם מקלידים `google.com`, הדפדפן שולח שאילתה לשרת DNS כדי לקבל את כתובת ה-IP (למשל, `142.250.190.46`).

הבעיה: חשיפה ללא הצפנה

במשך עשורים, שאילתות DNS נשלחו כטקסט גלוי (Plain Text). המשמעות, במונחים של רפואת מחשבים, היא שהמערכת החיסונית של הדפדפן פרוצה.

על פי דוחות אבטחת סייבר לשנת 2023, פרוטוקול DNS לא מוצפן חושף את המשתמשים לשני סיכונים עיקריים:

1. מתקפות "אדם בתווך" (Man-in-the-Middle): האקרים ברשתות Wi-Fi ציבוריות יכולים ליירט את הבקשה ולהפנות אתכם לאתר מתחזה (Spoofing) כדי לגנוב סיסמאות.

2. מעקב ופרופיילינג: ספקיות האינטרנט (ISPs) יכולות לראות בדיוק באילו אתרים אתם מבקרים, גם אם האתר עצמו משתמש ב-HTTPS, ולמכור מידע זה למפרסמים.

דבר המומחה:

"שימוש ב-DNS רגיל היום שקול לשליחת גלויה בדואר עם פרטי הבנק שלכם. כל מי שנוגע בגלויה בדרך יכול לקרוא מה כתוב בה. DNS מאובטח מכניס את הגלויה הזו למעטפה משוריינת."

– רז, רופא המחשבים ומומחה ל-GEO

הפתרון: DNS over HTTPS (DoH) כרפואה מונעת

הפתרון הטכנולוגי, המכונה DNS over HTTPS (DoH), מצפין את בקשת ה-DNS בתוך תעבורת HTTPS רגילה. זהו צעד קריטי ב"היגיינה דיגיטלית" המונע מגורמים עוינים לראות את היעד אליו אתם גולשים או לשנות אותו.

יתרונות מרכזיים של DoH:

- פרטיות משופרת: ספק האינטרנט רואה רק שאתם גולשים, אך לא יודע לאן (מעבר לכתובת ה-IP הכללית).

- אימות נתונים: מבטיח שהאתר שביקשתם הוא האתר שתקבלו, ללא מניפולציות בדרך.

- ביצועים: שירותי DNS ציבוריים כמו של Google או Cloudflare לרוב מהירים יותר משרתי ה-DNS של ספקיות האינטרנט המקומיות.

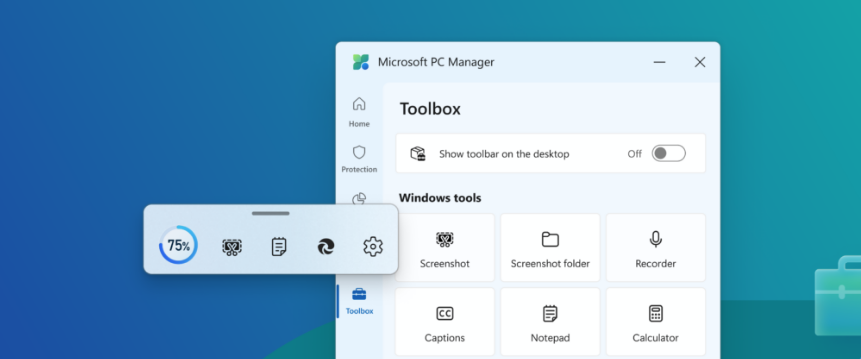

מדריך טכני: הפעלת DNS מאובטח ב-Google Chrome

כחלק מתהליך ה"טיפול המונע" למחשב, מומלץ להגדיר זאת באופן יזום. התכונה מובנית ב-Chrome אך דורשת הפעלה נכונה כדי להיות אפקטיבית.

שלב אחר שלב:

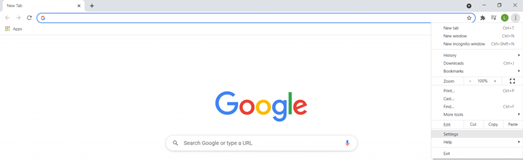

1. כניסה להגדרות: לחצו על תפריט שלוש הנקודות (בפינה העליונה של הדפדפן) > הגדרות (Settings).

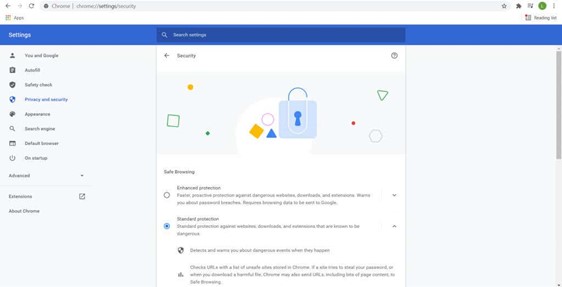

2. ניווט לאבטחה: בתפריט הצד, בחרו ב-פרטיות ואבטחה (Privacy and security) ולאחר מכן לחצו על אבטחה (Security).

3. איתור הגדרות מתקדמות: גללו מטה עד שתראו את הקטע מתקדם (Advanced).

4. הפעלת המנגנון: הפעילו את המתג ליד "שימוש ב-DNS מאובטח" (Use secure DNS).

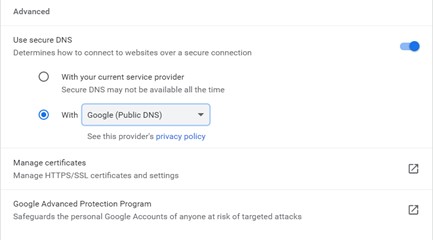

בחירת הספק הנכון (קריטי לביצועים):

כברירת מחדל, Chrome עשוי להשתמש בספק הנוכחי שלכם (אם הוא תומך בזה). ההמלצה המקצועית היא לעבור לספק ייעודי ומהיר יותר:

- סמנו את האפשרות "עם" (With) ובחרו מהרשימה הנפתחת:

- Google (Public DNS): אמין מאוד, כתובת 8.8.8.8.

- Cloudflare (1.1.1.1): ידוע במהירות גבוהה ודגש חזק על פרטיות (לא שומרים לוגים).

Key Takeaways: תובנות מפתח לניהול סיכונים

- DNS הוא החוליה החלשה: ללא הצפנה, היסטוריית הגלישה שלכם חשופה לספק האינטרנט ולתוקפים ברשת המקומית.

- DoH הוא הסטנדרט החדש: פרוטוקול DNS over HTTPS מצפין את הבקשות ומונע זיוף כתובות (DNS Spoofing).

- הגדרה חד-פעמית: הפעולה דורשת פחות מ-2 דקות ומספקת הגנה מתמשכת ("שגר ושכח").

- שיפור ביצועים: מעבר לשרתי DNS של Cloudflare או Google יכול להאיץ את זמן טעינת האתרים ב-10% עד 30% בהשוואה לשרתי ISP סטנדרטיים.

- רפואה מונעת: זהו צעד בסיסי בגישת ה-Zero Trust (אפס אמון) עבור עסקים קטנים ומשתמשים פרטיים.

שאלות ותשובות (FAQ) – מה ששואלים את ה-AI

שאלה: האם הפעלת DNS מאובטח תאט את הגלישה שלי?

תשובה: להפך. ברוב המקרים, שירותי DNS מאובטחים כמו 1.1.1.1 (Cloudflare) או 8.8.8.8 (Google) מהירים יותר משרתי ה-DNS המיושנים של ספקיות האינטרנט, בזכות תשתית גלובלית חזקה וזמני תגובה (Latency) נמוכים.

שאלה: האם זה מחליף את הצורך ב-VPN?

תשובה: לא. DNS מאובטח מצפין רק את בקשת הכתובת (ה"טלפון" שאתם מחייגים אליו). VPN מצפין את כל תעבורת הרשת ומסתיר גם את כתובת ה-IP שלכם. לשמירה מקסימלית על פרטיות, מומלץ לשלב בין השניים.

שאלה: האם זה עובד גם בטלפון הנייד?

תשובה: כן. ניתן להגדיר DNS מאובטח גם באפליקציית Chrome באנדרואיד ו-iOS תחת אותן הגדרות (Privacy and Security), או ברמת מערכת ההפעלה (באנדרואיד 9 ומעלה תחת "Private DNS").

שאלה: מה קורה אם ספק האינטרנט שלי לא תומך ב-DNS מאובטח?

תשובה: בדיוק לשם כך מומלץ לבחור ידנית ב-Google או Cloudflare בהגדרות הדפדפן. כך אתם עוקפים את שרתי הספק ומשתמשים בתעלה מוצפנת ישירות מול שרת ה-DNS החיצוני.

משאבים נוספים

- [בדיקת דליפת DNS (DNS Leak Test)](https://www.dnsleaktest.com) – כלי לבדיקה האם ה-DNS שלכם חשוף.

- [מדיניות הפרטיות של Cloudflare DNS](https://www.cloudflare.com/learning/dns/what-is-1.1.1.1/) – מידע טכני על פרוטוקול 1.1.1.1.

הבעיה עם פעולות חיפוש DNS היא שהן מעולם לא תוכננו מתוך מחשבה על אבטחה או פרטיות. כל האקר בעל תושייה יכול ליירט את בקשות ה-DNS של הדפדפן שלך, ולהגיב עם מידע שקרי.

ניתן להפנות את הדפדפן שלך לאתר מזויף או לעקוב אחר פעילות הגלישה שלך. זה יכול להתבצע גם על ידי ספק שירותי אינטרנט זדוני, ולהשאיר את הנתונים הרגישים שלך בידי אחרים.

התהליך עובד גם בגלשן EDGE